Entenda qué es RBAC, sus componentes, ventajas y ejemplos prácticos para aplicar el control de acceso basado en funciones en su empresa.

La seguridad de la información nunca ha sido tan vital en el entorno corporativo como lo es hoy, las empresas que dependen de la tecnología para operar saben que controlar quién tiene acceso a qué es tan importante como proteger la infraestructura de red o los datos estratégicos almacenados en la nube.

En este escenario, el RBAC (Control de Acceso Basado en Roles), o control de acceso basado en funciones, se consolida como una de las metodologías más efectivas para garantizar la gobernanza de accesos y la privacidad de los datos sensibles de la compañía.

A lo largo de este artículo, vamos a explorar de manera crítica qué es RBAC, cómo funciona, cuáles son sus componentes, ventajas y limitaciones, además de ejemplos prácticos en sistemas corporativos, nube y SaaS.

También haremos comparaciones con otros modelos, como ABAC y Rule-Based, para entender en qué escenarios se destaca el RBAC y en cuáles puede resultar insuficiente. ¿Quieres obtener toda esta información y mucho más? Entonces, sigue este contenido hasta el final y ¡disfruta de una buena lectura!

Introducción a RBAC

El RBAC comenzó a ganar fuerza en los años 90 y terminó convirtiéndose en un estándar recomendado por el Instituto Nacional de Estándares y Tecnología (NIST), una agencia del Departamento de Comercio de los EE.UU, responsable de promover la ciencia, los estándares y la tecnología de medición para la innovación y competitividad industrial.

Esto sucede precisamente porque el RBAC aportó una solución práctica a un problema común: la dificultad de controlar accesos en sistemas cada vez más grandes.

Antes de él, era común conceder permisos de forma individual o usar listas extensas de control, lo que generaba confusión y aumentaba el riesgo de errores y de fuga de datos.

Así, antes de abordar aspectos más técnicos, vamos entender mejor el concepto de RBAC y por qué es relevante en el mundo de la seguridad digital.

Definición de control de acceso basado en roles

El RBAC es un modelo de control de acceso en el que los permisos no se asignan directamente a cada usuario, sino a funciones (roles) previamente definidos. Cada función representa un conjunto de responsabilidades y, en consecuencia, de permisos en el sistema.

Por ejemplo, en una empresa de comercio electrónico, un administrador puede tener acceso a informes de ventas y a la gestión de inventario, mientras que un asistente de soporte tendrá acceso solo al historial de pedidos y datos básicos de los clientes.

Así, se evita que cada usuario necesite recibir permisos individualmente, lo que reduce errores e inconsistencias.

Importancia del control de acceso en la seguridad de la información

El RBAC ha ganado importancia porque gran parte de las fallas de seguridad ocurren por exceso de privilegios. Muchos usuarios tienen accesos que ya no necesitan, o que nunca deberían haber tenido. Esto no solo aumenta el riesgo de filtraciones internas, sino que también potencia los daños en caso de ataques externos.

En auditorías y procesos de cumplimiento, el RBAC facilita la demostración de que los accesos están alineados con las funciones de cada colaborador, cumpliendo con el principio del mínimo privilegio. Esto hace que el modelo sea altamente compatible con las normas internacionales de seguridad.

Componentes básicos do RBAC

El RBAC (Control de Acceso Basado en Roles) está estructurado sobre tres pilares que determinan cómo se concederá el acceso a los recursos: roles, permisos y usuarios.

Estos elementos no actúan de forma aislada; juntos, construyen una arquitectura de seguridad clara, escalable y adaptable a las necesidades de cualquier organización, desde pequeñas empresas hasta corporaciones multinacionales.

La lógica es simple, pero poderosa: en lugar de asignar permisos directamente a cada individuo, el RBAC centraliza la gestión en torno a las funciones.

Esto reduce la complejidad administrativa, evita errores humanos en la concesión de privilegios y crea una capa de gobernanza más confiable, práctica y segura.

Funciones (Roles): definición y atribuciones

En el modelo RBAC, las funciones son la base de la organización de accesos. Cada función corresponde a un conjunto de responsabilidades dentro de la empresa, reflejando roles que existen en el día a día corporativo.

Así, en lugar de conceder permisos individuales y personalizados para cada colaborador, lo que aumenta los riesgos de errores e inconsistencias, se crean funciones predefinidas que agrupan las acciones necesarias.

Estas funciones agrupan los permisos necesarios para realizar una actividad determinada. De esta manera, solo es necesario asignar la función correcta al usuario y él tendrá acceso solo a lo esencial para realizar su trabajo.

Permisos: qué son, ejemplos típicos

Las permisos representan acciones específicas que se pueden realizar en un sistema. Entre los ejemplos más comunes están ver informes, editar registros, eliminar registros o aprobar solicitudes financieras.

Cada función debe reunir solo el conjunto de permisos necesarios, reduciendo el riesgo de exceso de privilegios.

Ver informes: acceso solo de lectura, sin eliminar, agregar o modificar datos.

Ejemplo: analista financiero que consulta informes de gastos mensuales, pero no puede editar valores.

Editar registros: permite cambiar información existente, pero no crear nuevos registros ni eliminar los actuales.

Ejemplo: colaborador de RRHH que actualiza direcciones de empleados, sin registrar nuevos perfiles o eliminar existentes.

Eliminar registros: autoriza eliminar información del sistema, siendo un permiso sensible y potencialmente irreversible.

Ejemplo: administrador de base de datos que elimina registros antiguos para liberar espacio.

Aprobar solicitudes: concede autoridad para validar flujos de trabajo sin editar o eliminar información.

Ejemplo: gerente que aprueba pedidos de compra o vacaciones del equipo.

Cada uno de estos permisos debe agruparse de acuerdo con las responsabilidades del rol asignado, garantizando un equilibrio entre eficiencia operacional y seguridad.

Como você não forneceu um texto para traduzir, vou criar um exemplo: Português: “`html

Usuarios y asignación de funciones

Los usuarios están vinculados a una o más funciones. Este modelo simplifica el proceso: al contratar a un nuevo empleado de RRHH, solo es necesario asignar la función respectiva.

Así, cuando un nuevo colaborador se une al equipo de Recursos Humanos, basta asignar la función correspondiente, y todos los permisos adecuados se aplican de manera inmediata y consistente.

Vantagens do RBAC

El RBAC (Control de Acceso Basado en Roles) se ha consolidado como el modelo preferido de control de acceso en sistemas corporativos, entornos en la nube y aplicaciones SaaS.

Esto sucede porque ofrece beneficios prácticos y tangibles para la gestión de usuarios, la seguridad de la información y el cumplimiento de normas regulatorias.

Más que reducir riesgos, el RBAC promueve eficiencia en la administración de accesos, eliminando la necesidad de gestionar permisos individualmente.

Simplificación de la gestión de permisos

Gestionar cientos o incluso miles de usuarios sin RBAC sería un trabajo prácticamente inviable. Cada cambio de función, promoción o movimiento interno requeriría revisiones manuales de accesos. Con el RBAC, los permisos se centralizan en funciones predefinidas.

Simplemente asigna la función correcta a cada colaborador para que reciba automáticamente los permisos necesarios. Esto no solo ahorra tiempo al equipo de TI, sino que también reduce significativamente el riesgo de errores administrativos.

Menor probabilidad de permisos excesivos o «over-permissioning»

Uno de los mayores riesgos en seguridad es cuando los empleados acumulan accesos más allá de lo necesario, ya sea por cambios de puesto o fallos de revisión. Este escenario abre puertas para abusos internos o explotación por agentes externos.

El RBAC combate este problema al vincular permisos a las funciones reales que el colaborador desempeña. Así, cada usuario mantiene solo los accesos estrictamente relacionados con sus responsabilidades, en alineación con el principio del mínimo privilegio.

Facilitación de auditoría y cumplimiento normativo

Además de simplificar la administración de accesos y reducir riesgos, el RBAC tiene un papel estratégico en auditorías y conformidad regulatoria.

En un entorno corporativo, especialmente en sectores regulados por normas como LGPD, ISO 27001, PCI-DSS o HIPAA, es esencial demostrar de manera objetiva quién tiene acceso a ciertos sistemas y datos.

Con RBAC, este proceso se vuelve más transparente porque cada usuario está vinculado a una función específica, y cada función ya tiene permisos previamente documentados.

Los principales criterios evaluados en auditorías incluyen, claridad en accesos, esfuerzo administrativo, riesgo de permisos extras y cumplimiento. Y cada criterio tiene su propia definición e importancia:

- Claridad en accesos: facilidad para identificar quién puede realizar cada acción en el sistema.

Con RBAC, la visualización de los permisos por función es inmediata. - Esfuerzo administrativo: cantidad de trabajo necesaria para revisar y actualizar accesos.

En el modelo tradicional, los ajustes se hacen usuario por usuario; en RBAC, basta con revisar las funciones. - Riesgo de permisos extras: posibilidad de que los usuarios mantengan accesos innecesarios.

El RBAC reduce esta acumulación al asignar permisos solo según la función. - Conformidad: capacidad de demostrar conformidad con las normas de seguridad.

El RBAC facilita las auditorías internas y externas al organizar los permisos de manera clara y rastreable.

Comparaciones con otros modelos de control de acceso

A pesar de sus numerosas ventajas, el RBAC (Control de Acceso Basado en Roles) no es la única forma de estructurar permisos en sistemas de TI. En un escenario cada vez más dinámico, las empresas necesitan lidiar con entornos híbridos, nube, SaaS y legislaciones estrictas de protección de datos.

En este contexto, diferentes modelos de control de acceso pueden ser más adecuados dependiendo de la madurez organizacional, del nivel de granularidad requerido y de la criticidad de las operaciones. Veremos a continuación algunos otros sistemas que pueden ser utilizados:

- El ACL (Access Control List), por ejemplo, es más directo, aplicando permisos a nivel de objeto, pero puede volverse difícil de gestionar a gran escala.

- Ya el DAC (Control de Acceso Discrecional) da libertad al dueño del recurso para definir quién accede, pero esto puede comprometer la gobernanza en organizaciones más grandes.

- Finalmente, el MAC (Mandatory Access Control), común en entornos gubernamentales y militares, aplica reglas estrictas basadas en clasificaciones de seguridad, ofreciendo un alto nivel de protección, pero poca flexibilidad.

Ahora vamos profundizar en cada uno para mejorar la comprensión de los modelos. Al comparar estos enfoques con el RBAC, se percibe que no existe un modelo universalmente superior.

La elección debe considerar factores como el tamaño de la empresa, la complejidad del entorno tecnológico, los requisitos de cumplimiento (ISO 27001, GDPR, LGPD) y la necesidad de escalabilidad.

ABAC (Attribute-Based Access Control) – cuándo usar, diferencias

El ABAC basa sus reglas en atributos, como la ubicación del usuario, el dispositivo utilizado, el horario de acceso o incluso el nivel de confidencialidad de la información.

Este modelo es extremadamente poderoso en entornos dinámicos y heterogéneos, como empresas globales o organizaciones con un fuerte uso de dispositivos móviles.

Sin embargo, su flexibilidad viene acompañada de una mayor complejidad en la implementación y mantenimiento, exigiendo políticas bien definidas y herramientas especializadas para evitar la fuga de datos.

Control basado en reglas(Rule-Based Access Control)

El Control de Acceso Basado en Reglas sigue una lógica más directa: los accesos están definidos por reglas fijas. Un ejemplo clásico es permitir inicios de sesión solo durante el horario comercial o restringir accesos externos desde ciertos IPs.

Aunque sea más sencillo de configurar, este modelo tiende a ser menos flexible que el RBAC y menos granular que el ABAC, siendo más indicado para casos puntuales.

Otras variaciones híbridas

Muchos sistemas modernos optan por modelos híbridos, combinando la simplicidad del RBAC con la granularidad del ABAC. Este equilibrio permite mantener la gestión de roles clara y, al mismo tiempo, aplicar atributos adicionales para escenarios más complejos.

Grandes proveedores de nube, como AWS y Azure, a menudo utilizan este enfoque para atender a empresas de diferentes tamaños y sectores.

Desafíos y buenas prácticas en el uso de RBAC

A pesar de todos los beneficios, implementar el RBAC sin planificación estratégica puede traer más problemas que soluciones.

El modelo requiere disciplina y gobernanza constante, ya que la simple creación de funciones y permisos no garantiza, por sí misma, la seguridad de los datos. Por lo tanto, para que el RBAC sea efectivo, se deben seguir algunas buenas prácticas, consulte las principales a continuación.

Definición adecuada de funciones para evitar la sobrecarga de tareas.

Uno de los mayores riesgos es la llamada explosión de funciones. Esto ocurre cuando la organización crea roles en exceso, muchas veces para atender casos muy específicos.

Así, en lugar de simplificar, el RBAC se vuelve tan complejo como el control manual de permisos.

La clave está en diseñar funciones lo suficientemente genéricas para atender a grupos de usuarios, pero lo suficientemente específicas para evitar privilegios innecesarios.

Revisión periódica de permisos

Los permisos no son estáticos. Los colaboradores cambian de función, los proyectos se concluyen y los sistemas dejan de ser utilizados. Sin revisiones periódicas trimestrales o semestrales , los accesos obsoletos permanecen activos, abriendo brechas de seguridad.

Las auditorías regulares garantizan que las funciones siempre estén alineadas con la realidad de la empresa.

Principio del privilegio mínimo

El principio del menor privilegio (o “principio de privilegio mínimo“) es uno de los fundamentos más importantes de la seguridad de la información y de la administración de sistemas.

Establece que: cada usuario, proceso, servicio o sistema debe tener solo los privilegios estrictamente necesarios para ejecutar sus funciones, nada más que eso.

Toda función debe obedecer al principio de mínimo privilegio, es decir, conceder solo los accesos estrictamente necesarios para ejecutar la actividad. Esto reduce los riesgos de abuso interno y limita el impacto en caso de invasión.

Monitoramento e controle de “privilégios esquecidos”

Es común que los usuarios mantengan accesos de funciones anteriores incluso después de un cambio de puesto.

El monitoreo continuo y el uso de alertas automáticas ayudan a identificar y eliminar estos privilegios olvidados, preservando la integridad del modelo RBAC.

Generalmente herramientas como Azure y Aws tienen sus propios paneles de registros y seguimientos de accesos, que facilitan en la gestión y seguridad de los accesos, en caso de infraestructura local, es importante tener al menos una pantalla que muestre los registros de accesos y nivel de usuario.

Ejemplos prácticos y casos de uso de RBAC

El RBAC no es solo un concepto teórico presente en manuales de seguridad; está incorporado de manera invisible en innumerables sistemas que usamos todos los días.

Dado que su aplicación práctica garantiza que los procesos corporativos se ejecuten de manera organizada, evitando tanto fallos operativos como riesgos de seguridad.

Implementación de RBAC en el sistema web corporativo

Un ejemplo claro ocurre en sistemas internos de Recursos Humanos (RH). En este escenario, cada perfil de usuario recibe permisos alineados a su función:

- Empleado: puede actualizar información personal, como dirección o teléfono, pero no tiene acceso a los datos de otros colaboradores.

- Gestor: además de los permisos del empleado, puede aprobar solicitudes de vacaciones y visualizar informes de su equipo directo, sin poder acceder a datos financieros sensibles.

- Administrador de RRHH: tiene acceso ampliado para gestionar la nómina, registrar nuevos colaboradores y eliminar registros obsoletos.

Este modelo evita que un simple empleado pueda modificar datos salariales o acceder a información confidencial, preservando la confidencialidad e integridad de los datos.

El mismo razonamiento puede aplicarse en sistemas de salud, en los que los médicos tienen acceso a historias clínicas de sus pacientes, pero no pueden manipular datos administrativos; o en plataformas de comercio electrónico, donde los asistentes consultan pedidos, mientras que los administradores gestionan existencias y pagos.

Así, el RBAC asegura que cada usuario vea solo lo que es relevante para su función, reduciendo riesgos y aumentando la eficiencia operacional.

Ejemplo en la nube/proveedores (AWS IAM, Azure RBAC, etc.)

El RBAC es esencial en entornos de nube para garantizar que los usuarios solo accedan a los recursos necesarios.

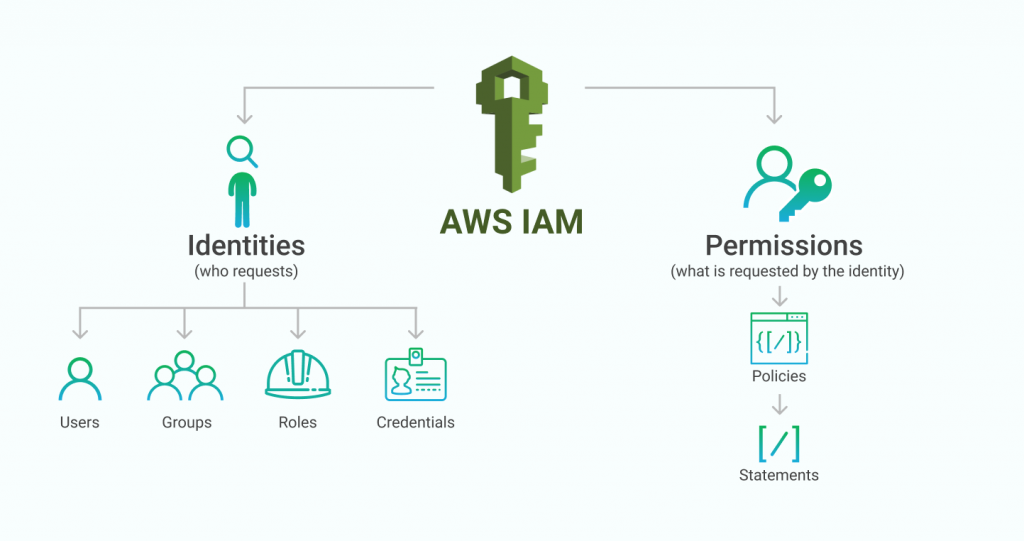

En AWS IAM, las políticas definen permisos detallados sobre servicios como EC2, S3 o RDS, permitiendo crear roles específicos para desarrolladores, administradores o auditores.

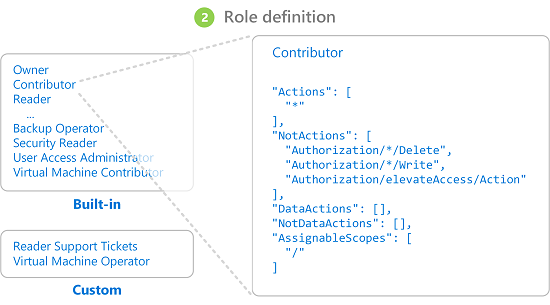

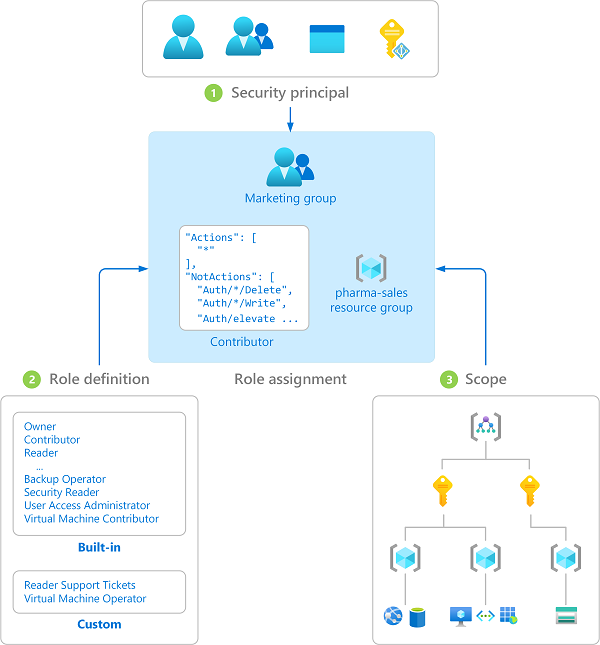

Ya en Azure RBAC, roles predefinidos como “Owner”, “Contributor” y “Reader” simplifican la gestión de acceso en entornos corporativos, mientras que los roles personalizados permiten reglas más granulares, alineadas con procesos internos.

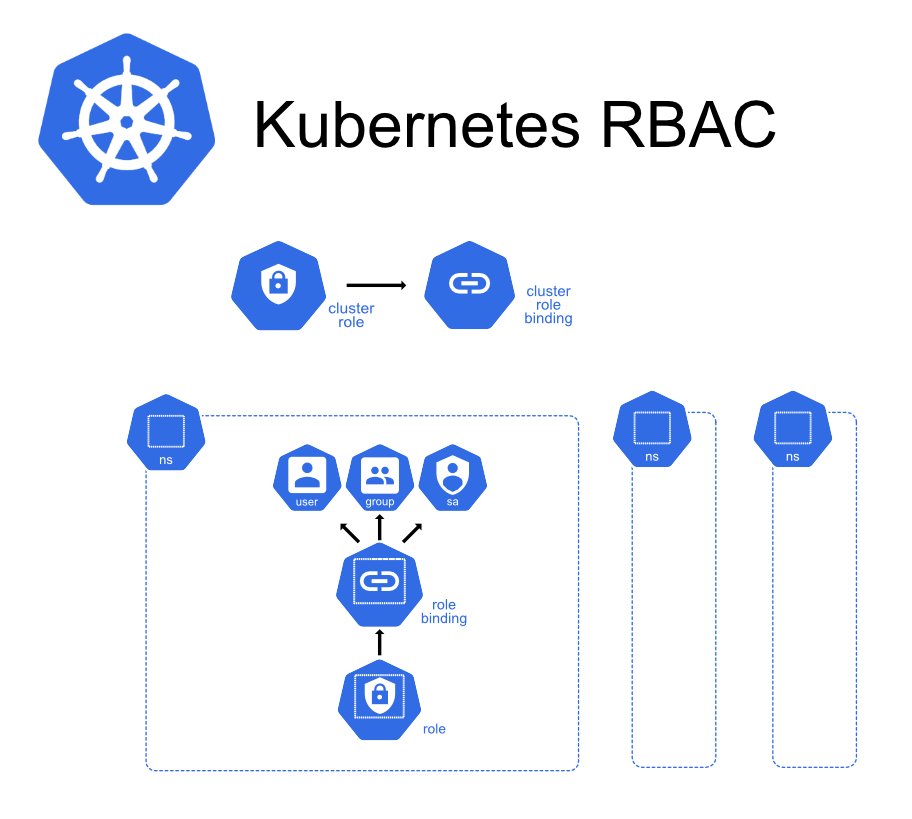

Google Cloud IAM y Kubernetes RBAC siguen la misma lógica, proporcionando control detallado sobre recursos y namespaces, garantizando la seguridad y protegiendo el cumplimiento.

RBAC en aplicaciones SaaS o entornos multiusuario

En plataformas SaaS, como el Microsoft 365, el RBAC actúa a nivel de grupo, permitiendo que los administradores globales controlen configuraciones críticas, mientras que los usuarios estándar solo tienen acceso a sus funciones.

Esta separación evita riesgos de configuración incorrecta y exposición de datos sensibles, manteniendo una gobernanza eficiente incluso en entornos con miles de usuarios activos.

Cómo implementar RBAC en su entorno

La implementación de RBAC (Control de Acceso Basado en Roles) no es solo una cuestión técnica, sino estratégica.

Un control de acceso eficiente garantiza que los usuarios y los sistemas accedan solo a lo que realmente necesitan, reduciendo los riesgos de seguridad y facilitando las auditorías.

Para esto, es fundamental seguir etapas bien definidas, desde el mapeo de funciones hasta el mantenimiento continuo de los permisos, vea a continuación un paso a paso completo ilustrado con imágenes para aplicar el RBAC en su compañía.

Planificación inicial: identificación de funciones y necesidades

Antes de cualquier configuración, mapea procesos críticos y funciones organizacionales. Por ejemplo, en un sistema corporativo:

- Financiero: acceso solo a informes y pagos.

- RRHH: gestión de datos de empleados y aprobaciones de vacaciones.

- TI/Administración: mantenimiento de servidores y configuraciones.

Este mapeamiento permite definir reglas claras y evita que los usuarios reciban permisos excesivos.

Herramientas/plataformas compatibles con RBAC

La elección de la plataforma influye directamente en la eficiencia del control de acceso:

- AWS IAM: crea roles con permisos específicos para S3, EC2 o RDS. AWS Identity and Access Management (IAM)

- Azure RBAC: roles como “Owner” o “Reader” simplifican la gestión de recursos en la nube. ¿Qué es el RBAC de Azure (control de acceso basado en roles de Azure)? | Microsoft Learn

- Google IAM: controla el acceso por proyectos y servicios de forma centralizada. Documentación de gestión de identidad y acceso | Documentación IAM | Google Cloud

- Kubernetes RBAC: gestiona permisos por namespaces y recursos del clúster.Usando Autorización RBAC | Kubernetes

Cada herramienta permite implementar RBAC de manera escalable, segura y auditable.

Políticas de administração e manutenção

Definir reglas de acceso no es suficiente; es esencial mantener revisiones periódicas, auditorías y monitoreo continuo. Por ejemplo:

- Auditorías trimestrales de roles y permisos.

- Monitoreo en tiempo real de accesos sospechosos.

- Ajustes inmediatos en casos de movimientos internos o desvinculaciones.

Mantener políticas de administración y mantenimiento bien definidas garantiza que el RBAC no sea solo una configuración inicial, sino un proceso vivo dentro de la organización.

Las revisiones periódicas evitan la acumulación de permisos innecesarios, las auditorías fortalecen el cumplimiento de las normas regulatorias y el monitoreo continuo asegura la detección rápida de comportamientos anómalos.

Conclusión

El RBAC es una de las formas más efectivas de garantizar seguridad, gobernanza y cumplimiento en entornos corporativos y en la nube. A pesar de requerir una planificación detallada, sus beneficios superan los desafíos, convirtiéndose en un aliado esencial de los equipos de TI y seguridad.

Para asegurarse de que sus sistemas tengan la infraestructura necesaria para aplicar RBAC de manera eficiente, elija un proveedor como HostGator, que ofrece entornos seguros, escalables e ideales para empresas que buscan confiabilidad en seguridad digital.

Consulte también: